La sécurité des sites web est un enjeu crucial à l’ère numérique, où les cyberattaques deviennent de plus en plus sophistiquées. Les administrateurs web et les propriétaires de sites doivent rester vigilants pour protéger leurs plateformes et les données des utilisateurs. L'un des outils les plus efficaces pour renforcer la sécurité web est le Content Security Policy (CSP). Dans cet article, nous explorerons ce qu'est le CSP, son importance et comment Artionet l'a implémenté pour améliorer la sécurité des sites web de nos clients.

Cyberdéfense et protection de vos sites internet

Cyberdéfense et protection de vos sites internet

Qu'est-ce que le Content Security Policy (CSP) ?

Le Content Security Policy (CSP) est une norme de sécurité web conçue pour prévenir divers types d'attaques, notamment les attaques par injection de scripts (cross-site scripting, XSS) et le détournement de données (data injection). Le CSP permet aux administrateurs de sites web de contrôler les ressources que les navigateurs peuvent charger pour afficher une page web.

Fonctionnement du CSP

Le CSP fonctionne en définissant des règles spécifiques que le navigateur doit suivre. Ces règles spécifient les sources de contenu autorisées, telles que les scripts, les styles, les images, etc. Par exemple, une règle CSP peut stipuler que seuls les scripts provenant de "https://trustedsource.com" sont autorisés à s'exécuter sur la page.

Voici un exemple de directive CSP dans un fichier de configuration :

Content-Security-Policy: default-src 'self'; script-src 'self' https://trustedsource.com; style-src 'self' https://trustedsource.com;

Cette directive indique que, par défaut, seules les ressources provenant du même domaine que le site (self) sont autorisées. Pour les scripts et les styles, les ressources provenant de "https://trustedsource.com" sont également autorisées.

Pourquoi le CSP est-il important ?

Le CSP joue un rôle crucial dans la prévention des attaques XSS, qui sont l'une des vulnérabilités web les plus courantes et les plus dangereuses. En limitant les sources de contenu autorisées, le CSP réduit considérablement les risques que des scripts malveillants soient injectés dans une page web et exécutés par le navigateur de l'utilisateur.

Avantages du CSP

- Protection contre les attaques XSS : En empêchant le chargement et l'exécution de scripts non autorisés, le CSP protège les utilisateurs contre les attaques XSS.

- Réduction des risques de détournement de données : Le CSP empêche les attaquants d'injecter du contenu malveillant qui pourrait compromettre la confidentialité et l'intégrité des données.

- Renforcement de la confiance des utilisateurs : En mettant en œuvre des mesures de sécurité comme le CSP, les administrateurs web montrent leur engagement envers la sécurité des utilisateurs, renforçant ainsi la confiance.

Artionet et l'Implémentation du CSP

Chez Artionet, nous comprenons l'importance de la sécurité web et nous nous engageons à protéger les sites web de nos clients contre les menaces potentielles. Pour cette raison, nous avons activé le CSP sur tous les sites web de nos clients. Cette initiative vise à améliorer de manière continue la cyber-sécurité de vos plateformes web.

Gestion des exceptions CSP

Nous reconnaissons que l'activation du CSP peut parfois entraîner des blocages de contenu légitime, tels que des widgets ou des snippets provenant de sources tierces. Pour gérer ces situations, nous offrons plusieurs solutions :

- Modification du web.config : Si vous disposez des rôles d'administration avancée (IceCube2.Net), vous pouvez modifier vous-même le fichier web.config pour ajuster les règles CSP selon vos besoins spécifiques.

- Support Gratuit : Si vous ne pouvez pas ou ne souhaitez pas effectuer ces modifications vous-même, vous pouvez nous envoyer une demande à l'adresse https://upport.artionet.com. Notre équipe se fera un plaisir de débloquer les domaines nécessaires pour assurer le bon fonctionnement de votre site web, et ce, sans frais supplémentaires.

Étapes pour modifier le web.config

Exclusivement pour les utilisateurs avancés

Pour ceux qui souhaitent gérer eux-mêmes les exceptions CSP, voici un guide rapide pour modifier le fichier web.config :

Accédez à votre backoffice IceCube2.Net, rendez-vous dans Configuration > Contenu > Edition de templates puis choisissez "Configuration" et ouvrez le fichier web.config.

Modifiez la directive CSP selon les besoins de votre site. Par exemple, pour autoriser un nouveau domaine de scripts, modifier la ligne suivante sous la section <system.webServer> :

<add name="Content-Security-Policy" value="frame-ancestors www.monsite.ch lime-new.hostsolutions.ch; script-src 'self' localhost 'unsafe-eval' 'unsafe-hashes' 'unsafe-inline' *.google-analytics.com bibbase.org cdnjs.cloudflare.com ajax.googleapis.com static-cl.icecubeapps.com *.usersnap.com www.googletagmanager.com cdn.curator.io monnouveaudomaine.com;" />

Enregistrez les modifications, le serveur web redémarrera automatiquement en appliquant les nouvelles règles.

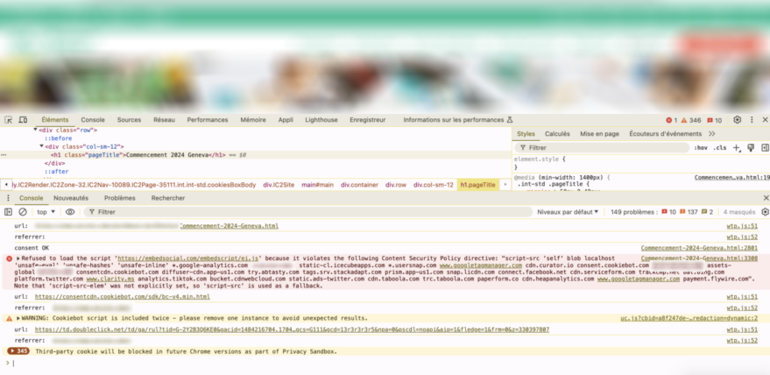

Comment vérifier que le CSP a bloqué un widget externe sous chrome ?

Lorsque vous rencontrez des problèmes de chargement de contenu sur votre site web après l'activation du Content Security Policy (CSP), il est important de vérifier si le CSP est la cause du blocage. Google Chrome, comme la plupart des navigateurs modernes, offre des outils de développement puissants qui permettent de diagnostiquer ce type de problème. Voici un guide étape par étape pour utiliser la console développeur de Chrome afin de vérifier si le CSP a bloqué un widget externe ou tout autre contenu.

Étapes pour vérifier le blocage CSP dans Chrome

1. Ouvrir les Outils de Développement de Chrome

- Cliquez sur les trois points verticaux en haut à droite de la fenêtre de Chrome.

- Sélectionnez "Plus d'outils", puis "Outils de développement".

- Vous pouvez également utiliser le raccourci clavier Ctrl + Shift + I (Windows) ou Cmd + Option + I (Mac).

2. Accéder à la console

- Dans les outils de développement, cliquez sur l'onglet "Console". Cet onglet affiche les erreurs et les avertissements générés par le navigateur, y compris ceux liés au CSP.

3. Recharger la page

- Rechargez la page web où le widget externe ne fonctionne pas correctement. Vous pouvez le faire en cliquant sur le bouton de rechargement dans la barre d'adresse ou en appuyant sur F5.

4. Identifier les erreurs CSP

Après avoir rechargé la page, examinez les messages dans la console. Les erreurs liées au CSP sont généralement marquées comme "Refused to load the script" ou "Refused to apply inline style" en raison de la politique de sécurité de contenu.

Analyser le message d'erreur

Le message d'erreur vous indique quelle ressource a été bloquée (par exemple, https://example.com/widget.js) et quelle directive CSP a été violée (par exemple, script-src 'self').

Décider des Actions à Entreprendre

Si la ressource bloquée est nécessaire pour le bon fonctionnement de votre site, vous pouvez décider d'ajuster les règles CSP pour autoriser cette ressource. Modifier le CSP dans le fichier web.config

Conclusion

La sécurité des sites web est une priorité pour Artionet, et l'activation du Content Security Policy sur tous les sites web de nos clients est une étape importante pour renforcer cette sécurité. Nous sommes déterminés à fournir des solutions de sécurité efficaces et à offrir un support gratuit pour vous aider à gérer les éventuelles exceptions.

En adoptant le CSP, vous protégez non seulement votre site web contre les attaques courantes, mais vous démontrez également votre engagement envers la sécurité et la confidentialité des utilisateurs. Pour toute question ou assistance supplémentaire, n'hésitez pas à contacter notre équipe de support à l'adresse https://support.artionet.com.

La sécurité web est un effort continu, et chez Artionet, nous sommes là pour vous accompagner à chaque étape.